这两天 Clawdbot 在圈子里突然火了起来,很多人第一时间就开始在服务器上部署体验。但真正跑起来后才会发现,问题往往不在程序本身,而是在“怎么安全、方便地访问”:

Web 控制台如何对外开放?

如何加 HTTPS?

怎样避免服务直接裸奔在公网?

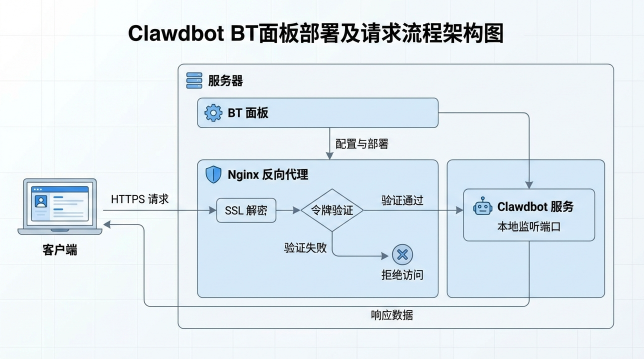

整体思路很简单:

Clawdbot 只在本机监听 → 宝塔负责对外访问 → Nginx 再加一层账号密码防护。

一、安装 Clawdbot

-

登录服务器

在宝塔面板中打开 SSH 终端,或者使用本地 SSH 客户端连接服务器。

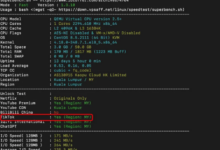

常见系统(Debian / Ubuntu / CentOS)可以直接用官方脚本:

curl -fsSL https://clawd.bot/install.sh | bash如果你用的是 OpenCloudOS、Alibaba Cloud Linux 这类国产系统,需要先在宝塔中安装 Node.js:

路径:

面板 → 网站 → Node 项目 → Node 版本管理器 → 右上角「更新版本列表」

安装最新稳定版(例如 v24.13.0),并设置为默认命令行版本。

然后再执行:

npm install -g clawdbot@latest-

初始化 Clawdbot

如果是脚本安装,通常会自动进入初始化流程;如果没有,可以手动执行:

clawdbot onboard --install-daemon接下来是交互式配置:

-

风险确认

“I understand this is powerful and inherently risky. Continue?”

选择 yes。

-

Onboarding mode

保持默认的 QuickStart 即可。

-

Model / Auth provider

根据你使用的模型和鉴权方式选择。

注意 Moonshot、Qwen 默认是国际端点,国内账号可能无法直连。

-

Select channel

按你的使用场景选择,比如网页对话、API 接口等。

不需要的可以跳过。

-

Configure skills

可以按需选择技能,用空格选中,回车确认。

不想现在装也可以跳过。

其余 API 项可以先跳过,后期再补。

初始化完成后会生成一个 Token,一定要保存好,后面授权要用。

-

安装并启动服务

注意:宝塔面板或云厂商“免密登录”方式无法完成服务注册,必须使用真实 SSH 客户端。

安装守护服务:

clawdbot daemon install启动服务:

clawdbot daemon start到这里 Clawdbot 已经在本机跑起来了,但默认只监听 127.0.0.1,外网是访问不到的。

二、通过宝塔配置反向代理

目的只有一个:

把本地的 Clawdbot 服务“安全地”暴露到公网。

-

新建网站

宝塔面板 → 网站 → PHP → 添加站点

可以用域名,也可以直接用 IP 测试。

-

配置 SSL

站点设置 → SSL

申请 Let’s Encrypt 证书或导入自己的证书。

HTTPS 是强烈建议开启的。

-

添加反向代理

站点设置 → 反向代理 → 添加:

-

代理名称:随意

-

目标 URL:

http://127.0.0.1:18789(端口以你 Clawdbot 实际监听端口为准)

保存即可。

-

用 Token 进行首次授权

假设 Clawdbot 给你的原始地址是:

http://localhost:18789/?token=xxxx现在要换成你的网站地址,例如:

https://你的域名/?token=xxxx访问这个地址,会进入“待授权”状态。

回到终端查看待授权设备:

clawdbot devices list复制 request-id 后执行:

clawdbot devices approve 请求ID例如:

clawdbot devices approve 54c0def3-e60a-4074-ad43-19887d222d7f批准成功后,网页状态会变成 OK,就可以正常使用了。

三、给反向代理加一层 BasicAuth

Token 本质是一次性入口,如果被别人拿到,风险还是存在。

再加一层账号密码,相当于双保险。

-

生成密码文件

printf "用户名:$(openssl passwd -apr1 密码)\n" > /www/server/nginx/conf/clawd.pass示例:

printf "clawd:$(openssl passwd -apr1 clawd123)\n" > /www/server/nginx/conf/clawd.pass设置权限:

chown root:www /www/server/nginx/conf/clawd.pass

chmod 640 /www/server/nginx/conf/clawd.pass-

修改反向代理配置

宝塔 → 网站 → 设置 → 反向代理 → 配置文件

加入:

auth_basic "Authorization";

auth_basic_user_file /www/server/nginx/conf/clawd.pass;保存后 Nginx 会自动重载。

-

验证

再次访问站点,会先弹出用户名和密码输入框。

输入刚刚设置的账号密码,通过后才能进入 Clawdbot 页面。

四、总结

Clawdbot 本身并不复杂,真正复杂的是“如何安全地用它”:

-

本地监听,避免直接暴露服务

-

反向代理,让访问方式统一

-

HTTPS,保证通信安全

-

Token 授权,控制设备接入

-

BasicAuth,再加一道物理门禁

通过宝塔把这些组合在一起,几乎是目前最省心的一种方案。

如果你只在终端里使用 Clawdbot,不需要 Web 控制台,那完全可以跳过反向代理步骤,反而会更安全。

而一旦需要 Web 访问,那么“宝塔 + 反向代理 + HTTPS + BasicAuth”基本就是标准解法。